数据泄露事件经过多年的“进化”演变,已经变得越来越复杂。在这个万物互联的世界中,产生数据泄露的原因有很多,通常包括:

● 不合理的用户权限设置;

● 权限滥用;

● Web应用程序安全性不足;

● 数据库配置错误或缺少更新;

● 查询注入——针对传统数据库的SQL注入和针对大数据平台的NoSQL注入;

● 设备受恶意软件感染或使用不安全的存储介质;

● 社会工程手段——网络钓鱼、域欺骗、勒索软件、尾随等。

例如,攻击者可能会利用团队和系统的“孤岛”现象发起多向量攻击——利用DDoS攻击分散注意力,同时利用通过鱼叉式钓鱼邮件和受恶意软件感染的设备获取用户凭证,从而规避层层安全机制并窃取大量数据记录。

薄弱的审计跟踪环节也是数据泄露的“帮凶”,造成泄露事件发生后取证困难的局面,难以确定“谁在何时何地窃取了哪些数据”的问题。攻击者往往会趁机反复利用已经发现的安全漏洞,并通过阻力最小的路径攻击防御能力最为薄弱的猎物。

“数据保护战”困难重重

每次大型的数据泄露事件都会给各级单位带来保护敏感数据的巨大压力。另外,等级保护标准、网络安全法、GDPR等法规明确作出了敏感数据保护的法律规定,要求数据处理相关单位持续记录数据访问情况,包括数据内容、访问时间以及操作人等。

然而,很多单位都在实施数据防泄露方案时感到困难重重。他们面临的一些挑战包括:

● 敏感数据的数量和使用量呈指数式增长;

● 需要加以保护的数据库种类繁杂,如异构数据库、大数据平台、文件服务器、数据协作系统、基于云的文件共享服务等;

● 大量数据的跨库复制和迁移也增加了保护难度,因为大多数单位都需要通过这样的方式最大限度地发挥数据价值;

● 预算紧张,老板都希望少花钱多办事。

出于这些难点,很多单位通常都将注意力集中在保护网络、设备和应用程序上,部署了下一代防火墙、反病毒程序、垃圾邮件过滤器、恶意软件拦截器、网络审计等安全工具。但是这些防护手段容易被绕过,一旦黑客突破层层障碍,我们的重要数据就会面临极高的安全风险。

以数据为中心的安全防护方法

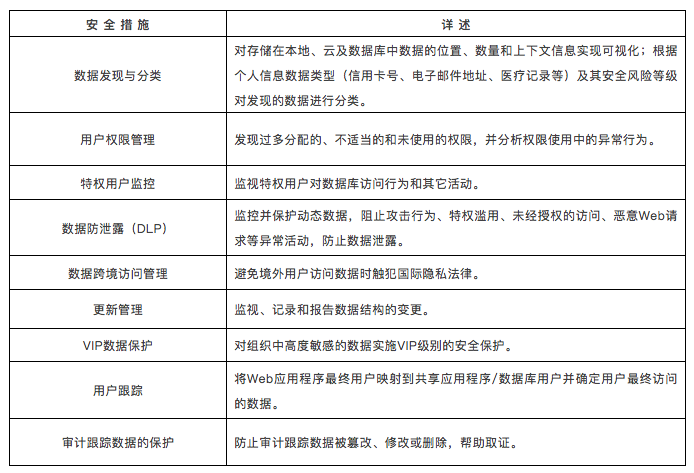

鉴于当前安全工具赶不上威胁“进化”的速度,部署以数据为中心的安全措施至关重要。这些以数据为中心的安全措施主要是指数据在网络、服务器、应用程序或端点之间传输之前对数据进行保护(见下图):

以数据为中心的安全措施

以上这些措施能够帮我们明确以下这些问题:

1. 敏感数据的存储位置、风险等级。

2. 谁在访问数据以及他们是如何进行数据访问的?

3. 是否严格遵循了与数据保护相关的行业法规?我们的审计能力如何?是否需要强制执行职责分离?

4. 我们是否在正确的数据库和大数据平台中实施了统一、正确的安全策略?

5. 如何分辨授权与未授权访问行为?如何阻止未经授权的访问?如果某人获得合法的登录凭证入侵系统会发生什么?

了解更多以数据为中心的安全防护方法可详询400 100 6790。

参考来源:https://www.imperva.com/blog/data-centric-security/