1、未雨绸缪,等级保护制度建设与时俱进

党的“十八大”以来,党中央高度重视网络安全工作,习总书记做出了“没有网络安全就没有国家安全”的重要指示,提出了“建设网络强国”的战略目标,同时作出了“要尽快在核心技术上取得突破”的要求。2017年6月1日施行《中华人民共和国网络安全法》(以下简称“《网安法》”),至此网络安全领域进入了有法可依的“里程碑”,通过法律来维护网络空间主权和国家安全。

《网安法》明文规定:“国家实行网络安全等级保护制度……对公共通信和信息服务、能源、交通、水利、金融、公共服务、电子政务等重要行业和领域,……的关键信息基础设施,在网络安全等级保护制度的基础上,实行重点保护。”这些内容更加明确指明了发展可信计算技术与实施网络安全等级保护制度的重要性。发展可信计算技术与实施网络安全等级保护制度是构建国家关键信息基础设施、确保整个网络安全的基本保障。

2、可信计算技术迈向新征程,构筑等级保护核心技术堡垒

中国工程院沈昌祥院士指出:“信息安全等级保护是国家制度性工作,它是我国信息安全保障的基本制度、是网络空间安全保障体系的重要支撑、是应对强敌高级持续性威胁(APT)的有效措施。”可信计算是等级保护的关键支撑技术,当前可信计算3.0时代已然到来,要构筑主动防御、安全可信的保障体系。

从最终报批稿来看,等保2.0在前一版的基础上突出了以可信计算技术为核心技术的要求。

从三级以上系统“设备和计算安全”上提出:

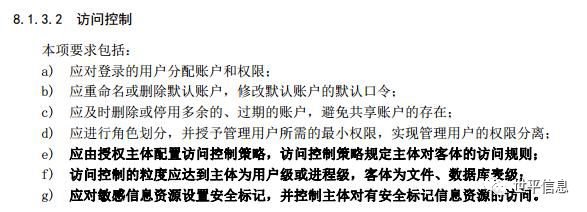

等保2.0报批稿敏感信息标记条款

可信计算技术目前已实现可以根据用户、用户组、进程、文件的安全级别,设定用户、用户组、进程对文件的读、写的不同权限。未授权的用户、进程不能对文件进行读或写操作。

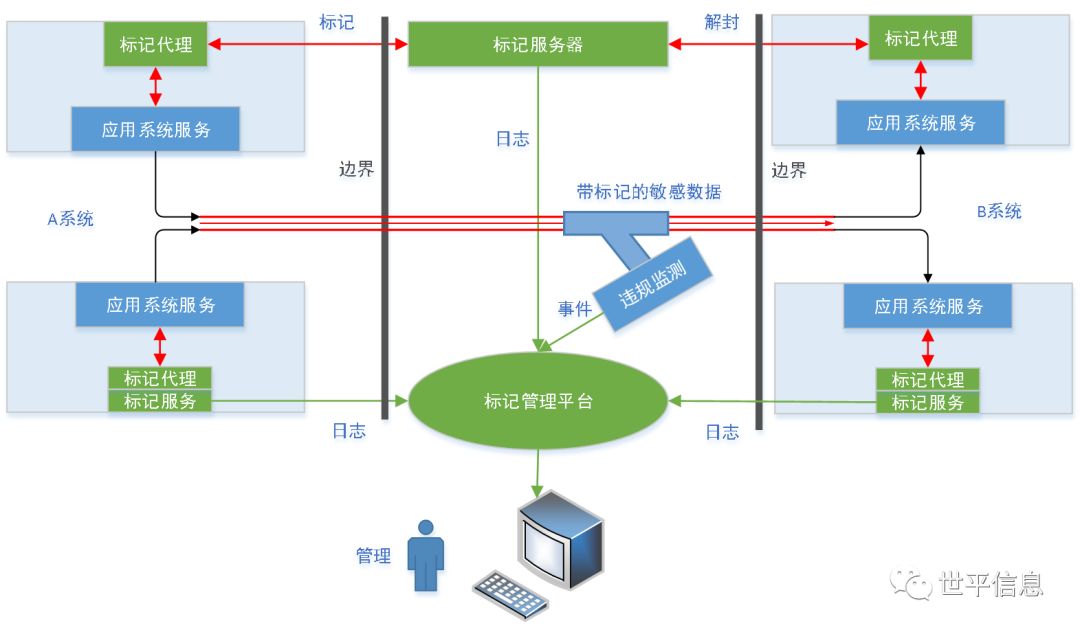

可信计算3.0要能够很好的落地,需要切实开展可标、可管、可查的可信标记与度量体系,通过对敏感资源的标记,限制主体对敏感标记资源的访问权限,要建立强有力的可信体系,对于敏感标记资源的全生命周期管控是十分重要的,尤其是针对标记的内容监测与识别,是实现敏感数据高效、安全使用的关键。如下图所示,包含了整个敏感数据标记、监测与检查的运转流程。

敏感数据标记、检测及识别流程

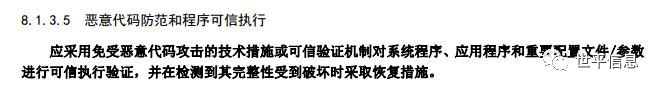

等保2.0报批稿可信执行条款

通过可信计算的可信度量,可以动态的对系统中的程序和应用以及配置文件进行可信执行验证,在关键数据被破坏后通过可信恢复技术可以恢复系统原始状态。

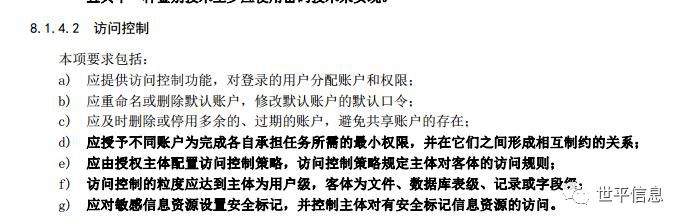

从三级以上系统“应用和数据安全”上提出:

等保2.0报批稿敏感信息标记条款

从这里可以看出,在应用和数据安全上同样需要考虑“权限最小化”分配以及敏感资源标记和控制。同样可信计算可以在这里实现权限控制以及应用敏感资源的检测和报警。

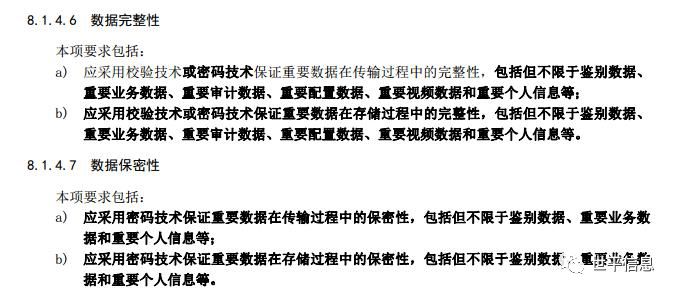

等保2.0报批稿数据完整性及保密性条款

可信计算目前已使用国家要求的加密算法与可信链接技术保证所有数据在传输过程中的完整性,保证重要数据不会被恶意拦截并修改。

密码是可信计算的核心支撑技术,我国的可信计算使用国家要求的加密算法与可信链接技术保证所有数据在传输过程中的保密性,保证数据不会被恶意拦截而导致泄密。

从技术要求上可以看出,面对新形势下的安全威胁,等保2.0提出利用可信计算体系,建立信任链,度量程序、配置文件和平台等元素,保证计算环境自身的“安全可信”,从而实现计算环境的“主动防御”。

3、强化信息安全体系,利用可信计算守牢底线

“算-防”并举,从根本上弥补系统的逻辑缺陷

可信计算3.0建立了一种运算和防护并存的主动免疫机制,使运算结果与预期一致,计算全程可测可控,能够及时识别进入系统的有害成分,为计算机信息系统培育了免疫能力,从根本上“弥补”系统的逻辑缺陷(即漏洞与后门)。

“标-查”一体化,利用深度内容识别技术助力数据可信管理,合规有保障

对敏感数据的标记、监测、检查等管理是等保2.0的重点要求和主要工作内容之一,深度内容识别技术结合可信计算是敏感数据标记管理、监测和检查的重要技术抓手,能够有效应用到等保自查和检查测评工具之中。

基于深度内容识别的可信计算技术敏感数据标记管理可以对网络传输中的数据进行深度内容分析,集成多种内容检测技术,对传输过程中的安全标记数据进行实时监控;通过敏感数据的传输监控,实现内部数据安全态势的感知;同时为确保设备的可实施性,提供灵活的策略框架,简化策略配置过程。

密码为基因,建立数据信息处理和系统服务资源可信通道

可信计算3.0是传统访问控制机制与密码技术相结合的产物,它以密码为基因,通过主动识别、主动度量、主动保密存储,实现统一管理平台策略支撑下的数据信息处理可信和系统服务资源可信。

防御主动化,病毒无遁形

可信计算3.0采用可信网络连接架构,对入网的计算机的身份和安全状态进行认证,不需要关闭网络连接,即可阻止任何非法计算机实施网络攻击;采用可信度量和运行控制机制,在操作系统核心层接管系统调用,在不改变应用软件的前提下实施主动防御,不需要任何病毒特征库,在攻击行为的源头阻止攻击程序运行,使得已知和未知病毒程序均可不杀自灭。

补丁无依赖,系统全可控

在信息系统中存在已知和未知漏洞和后门的情况下,无需修补任何安全漏洞,由于在的源头阻止攻击程序发作,信息系统依然能够安全运行,从而从根本上摆脱了对国外商用“补丁”的依赖而受控于人的问题。

架构影响小,系统改造快

可信计算3.0通过独立的可信架构实现主动免疫,只加芯片或软件即可实现,对现有软硬件架构影响小。系统通过对应用透明的主动可信监控机制保障应用可信运行,不需要修改原应用程序代码,而是通过制定策略进行主动实时防护,对业务性能影响很小,应用实例表明系统性能影响在3%以下。